DVWA(Damn Vulnerable Web Application) Kali Linux 2018.2’de Kurulum

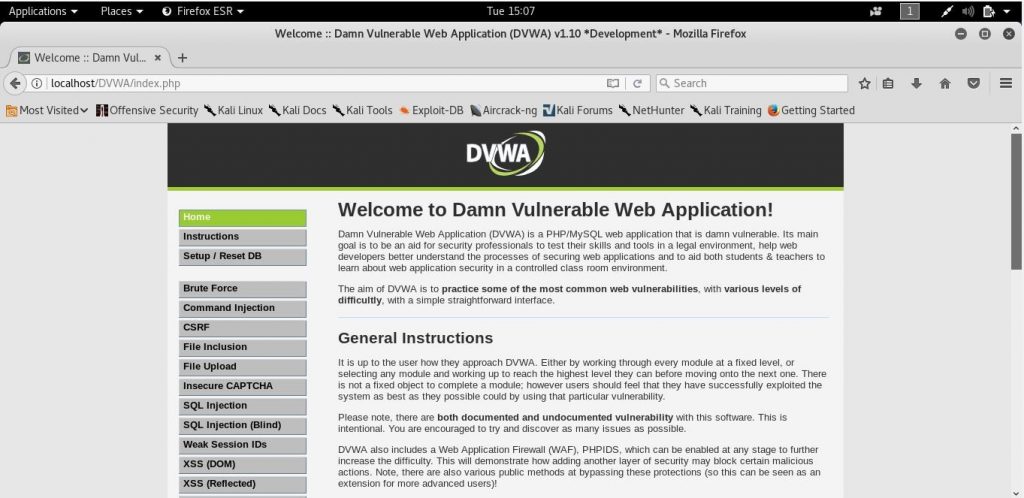

Sektörden alınan geribildirimler ile oluşturulan ve güncellenen açık kaynak, ücretsiz OWASP(Open Web Application Security Project) kapsamında belirlenen TOP 10 ilk on öncelikli güvenlik açıkların denenmesine yönelik oluşturulan lab. ortamı uygulaması DVWA(Damn Vulnerable Web Application) Kali Linux üzerinde kurulması ve gerekli ayarların yapılması yazımızda anlatılmaktadır.

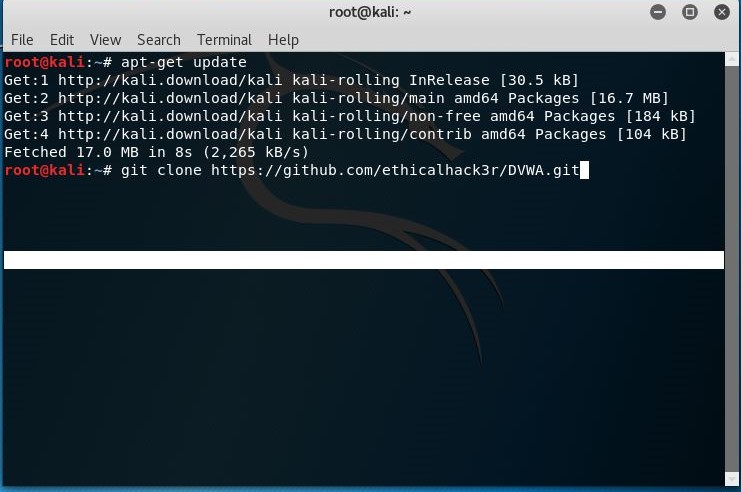

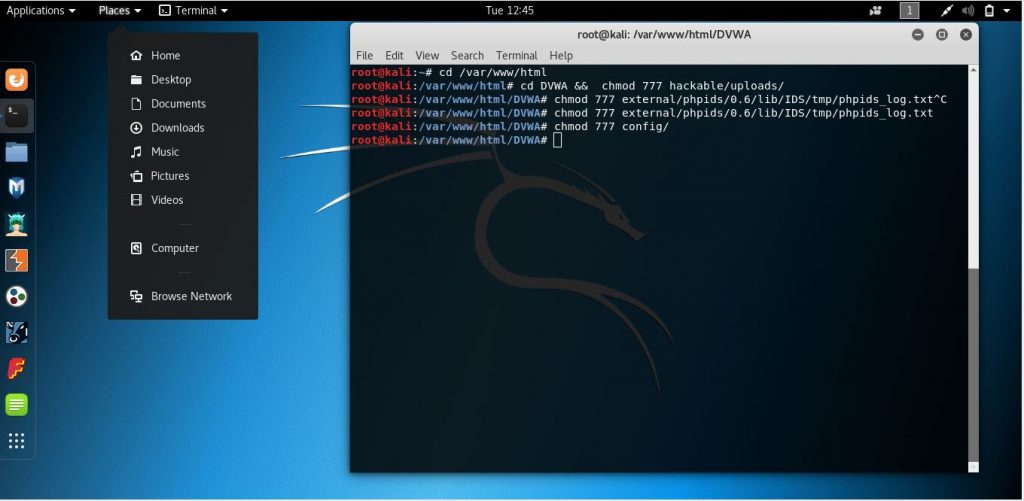

Kali Linux da terminali açıp

apt-get update

Komutu ile genel güncelleme işlemini yapıyoruz.

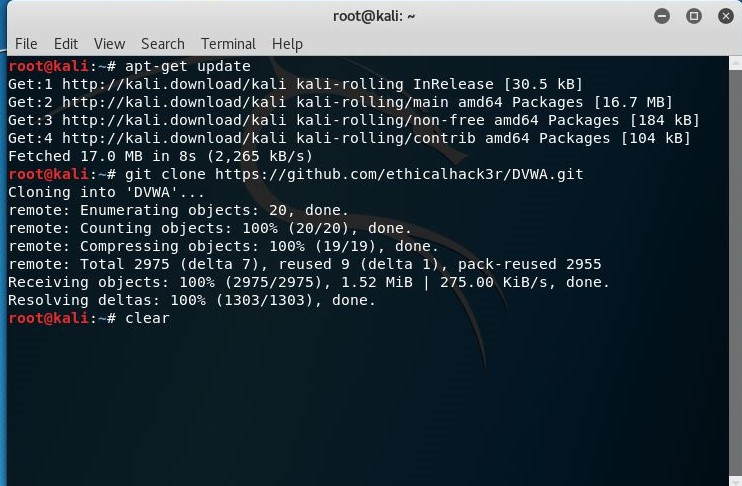

Github üzerinden DVWA kurulum dosyasını yüklüyoruz.

git clone https://github.com/ethicalhack3r/DVWA.git

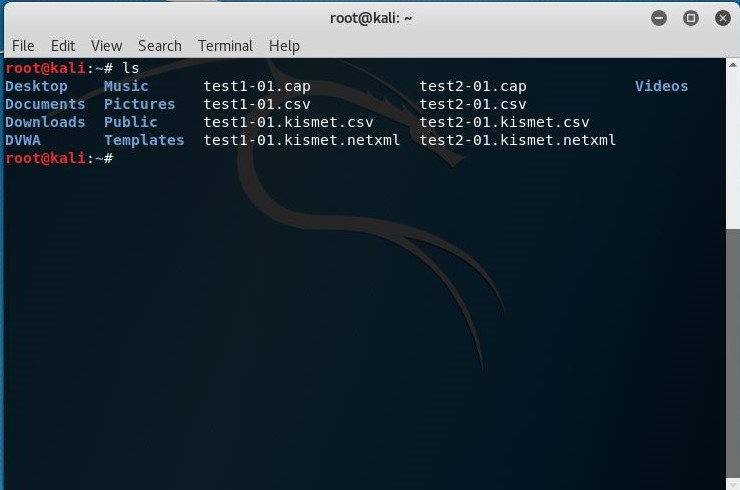

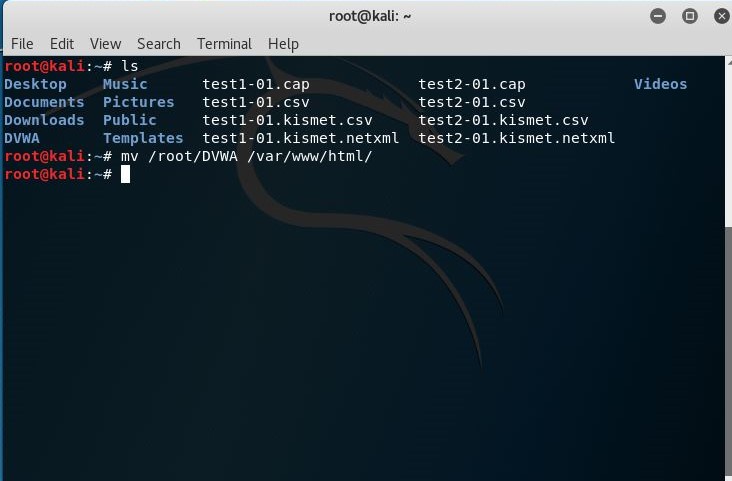

“ls” komtu ile klasörleri listeliyoruz.

“mv /root/DVWA /var/www/html/”

komutu ile DVWA klasörünü html klasörünün içne taşıyoruz

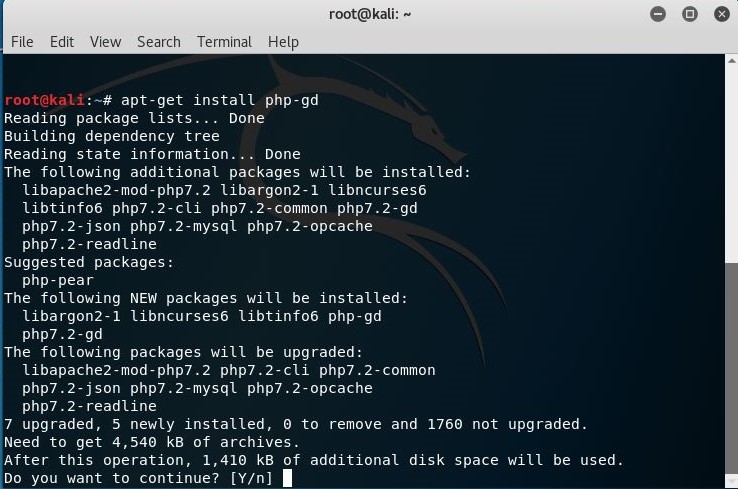

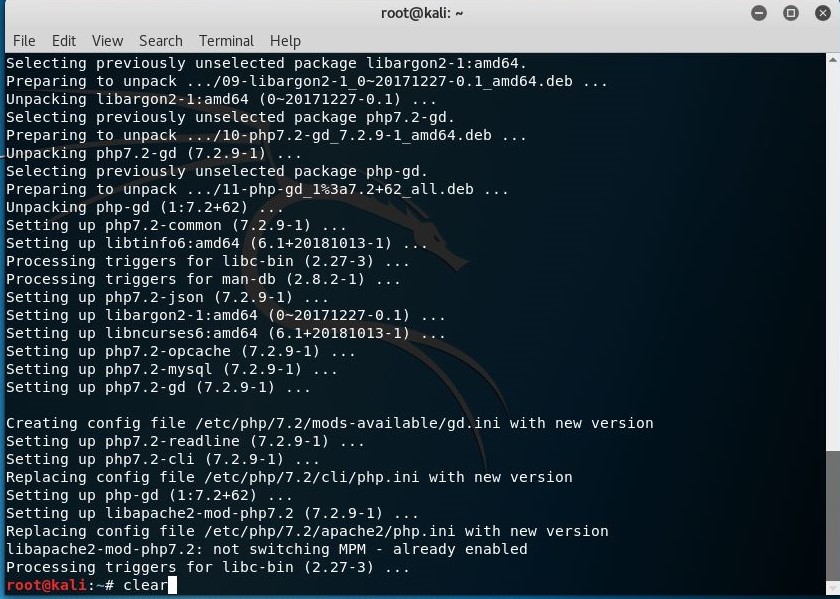

“apt-get install php-gd “

komutu ile php kuruyoruz.

gelen uyarıya “Y” yazıp devam ediyoruz.

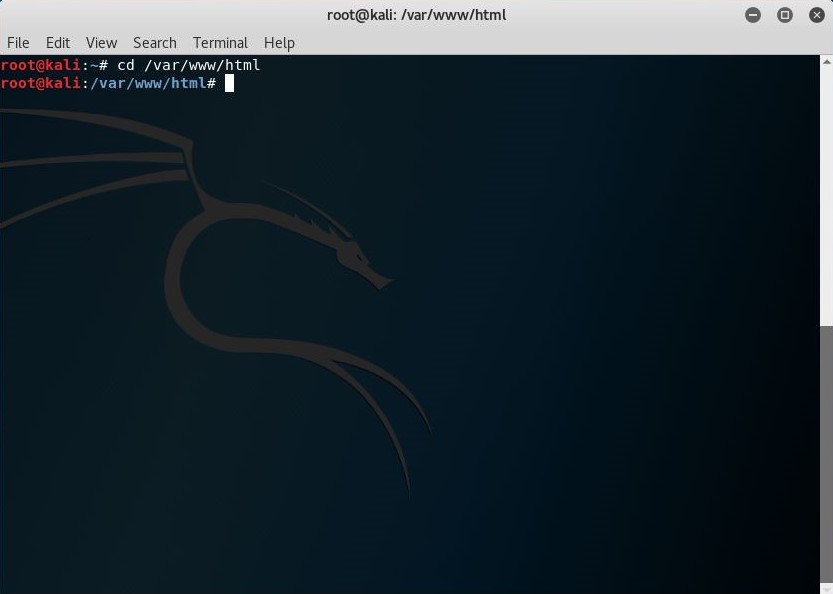

“cd /var/www/html/ “

change directory komutu ile DVWA klasörünü taşıdığımız klasöre geçiş yapıyoruz.

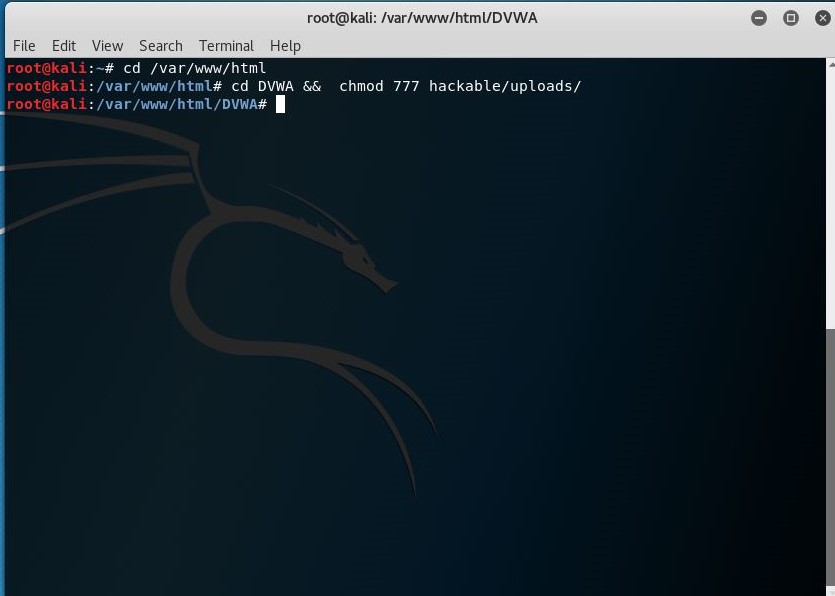

“cd DVWA && chmod 777 hackable/uploads/”

komutu ile DVWA klasörüne geçiyoruz ve hackable/uploads/ yazma,okuma,değiştirme tüm ayarlarını ayarlarını açıyoruz.

“chmod 777 external/phpids/0.6/lib/IDS/tmp/phpids_log.txt”

“chmod 777 config/”

komutlar ile ilgili yerlerin ayarlarınıda değiştiriyoruz

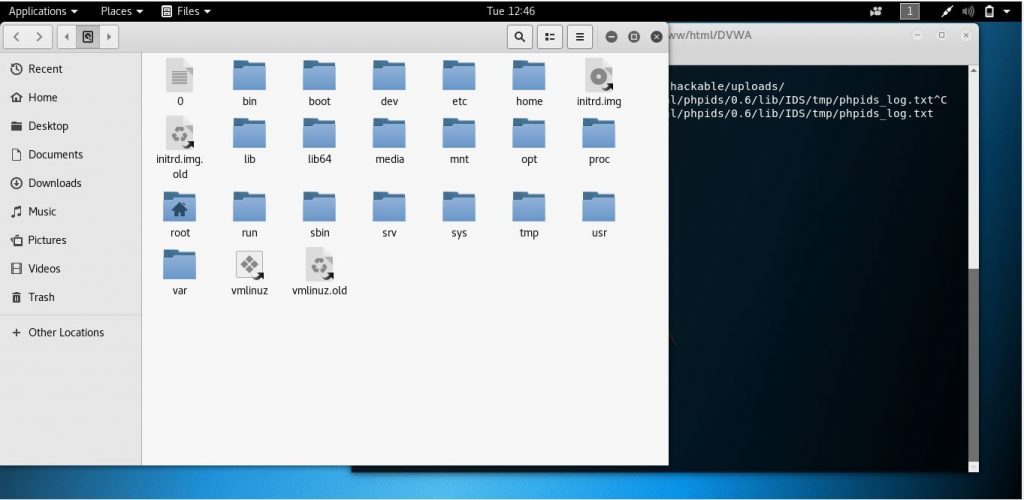

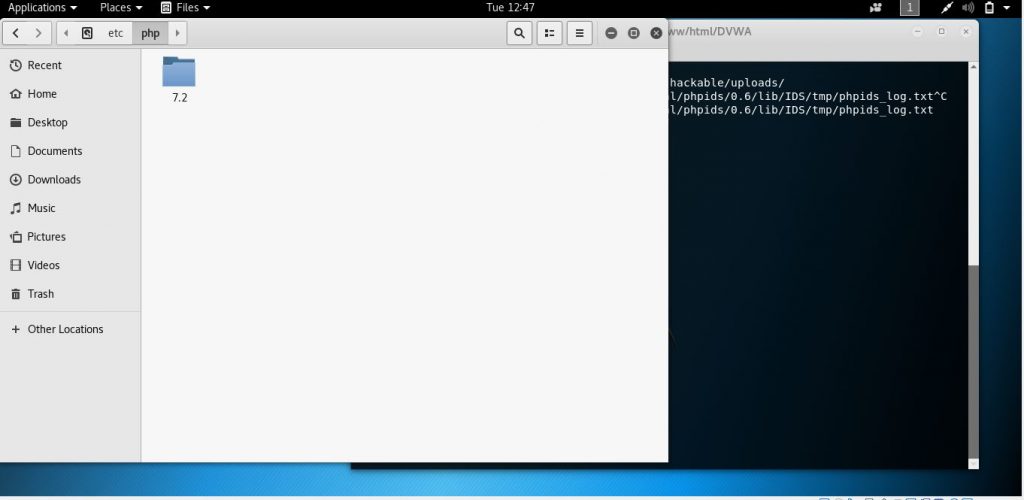

Places>Computer

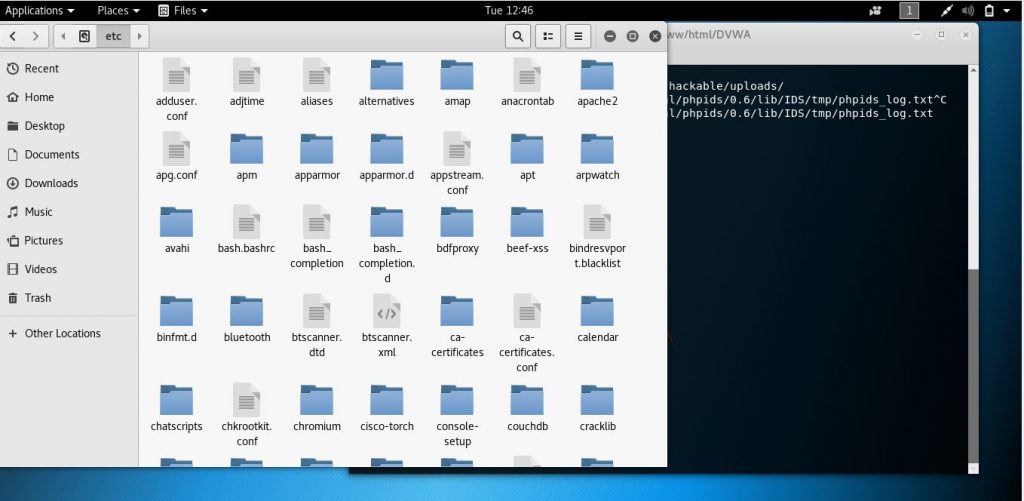

Sonrasında etc klsörüne girip

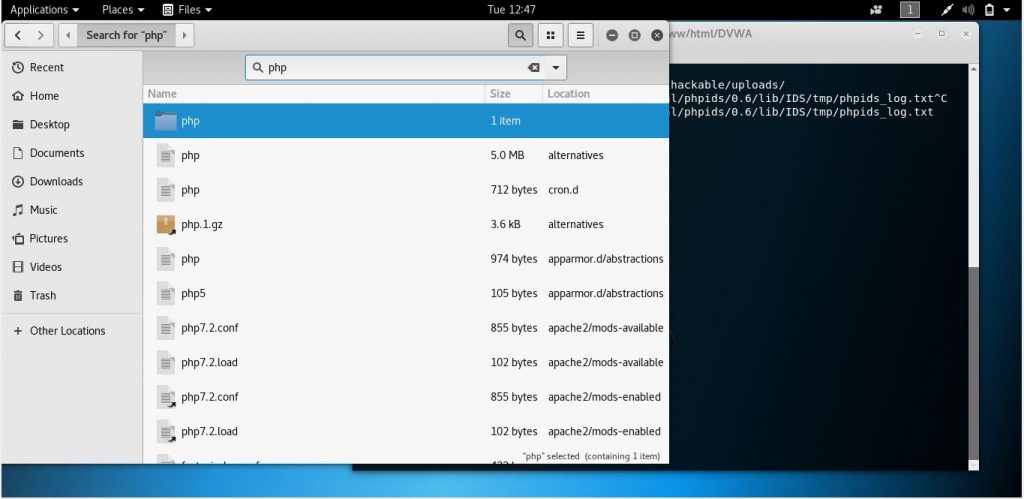

Sonrasında etc klsörüne girip arama kısmına “php” yazıyoruz

php klsörünün içine giririyoruz

php klasörünün içinde bilgisayardaki en son php sürümüne ait 7.2 klasörüne giriyoruz

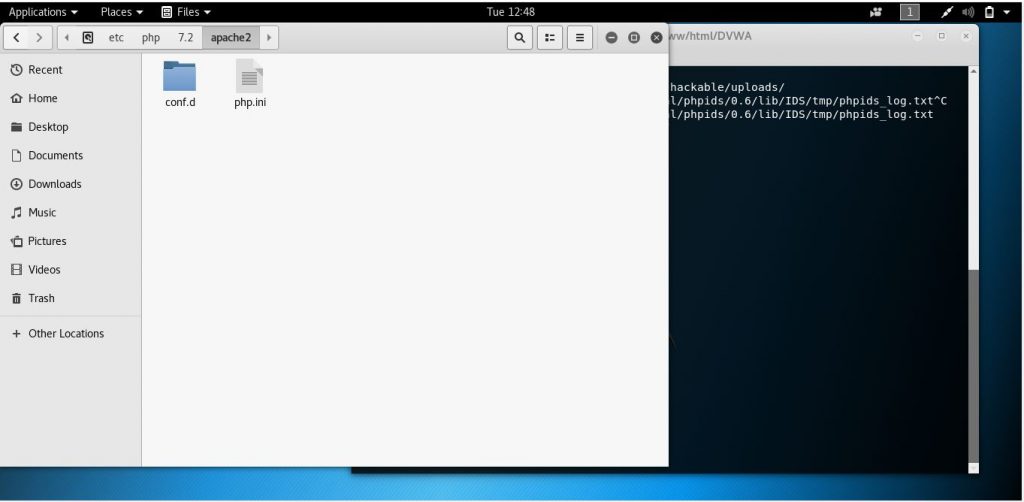

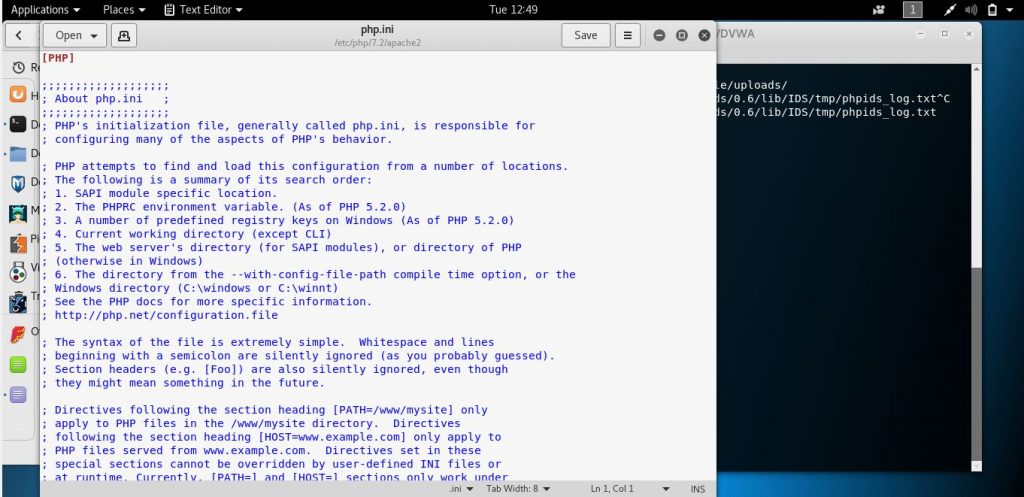

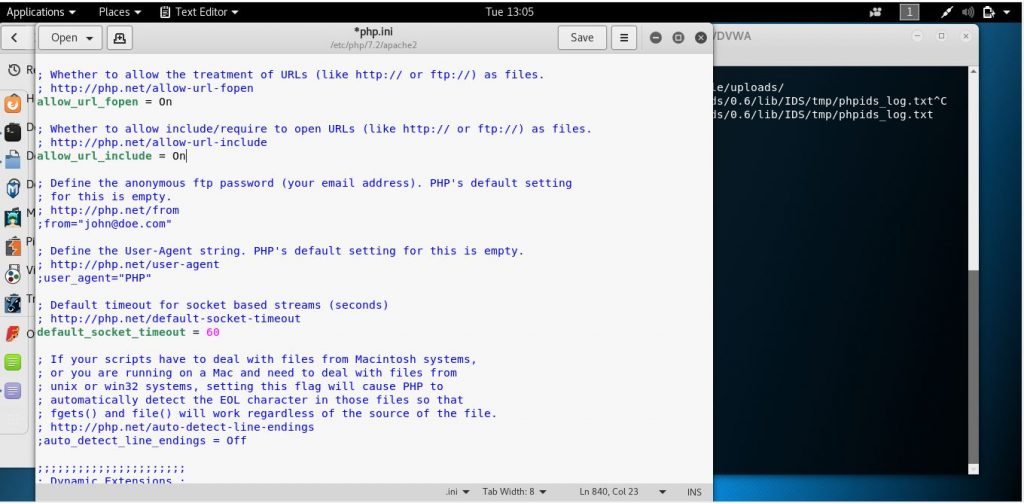

7.2 klasöründen apache2 klasörüne giriş php.ini dosyasını açıyoruz

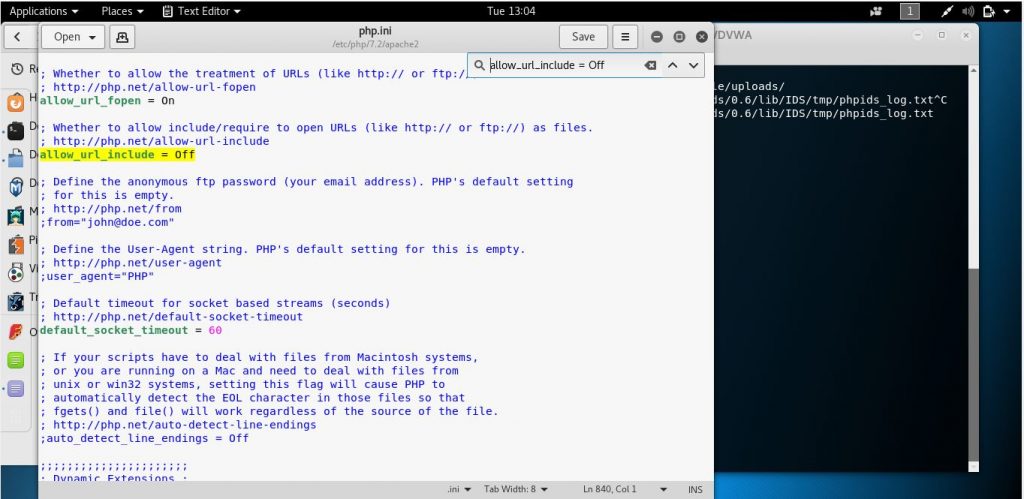

php.ini dosyasından arama kısmına “allow_url_include = Off” yazarak aratıyoruz

“allow_url_include = On”

şeklinde değişiklik yapıyoruz

aynı şekilde

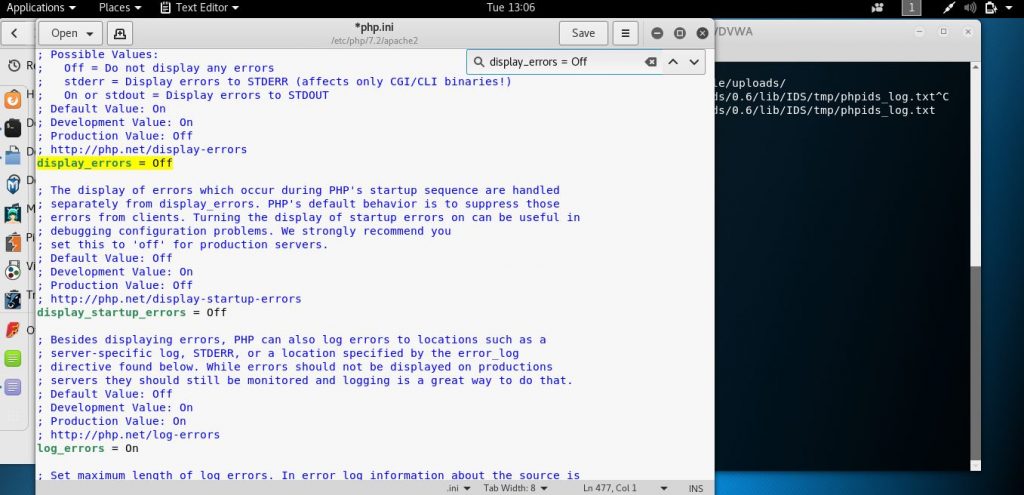

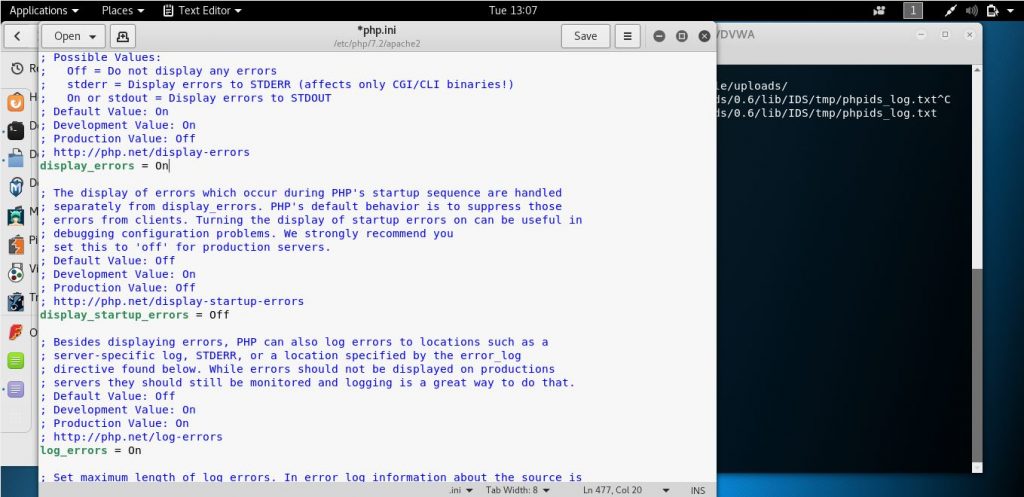

“display_errors = Off”

şeklinde arama yaparak

“display_errors = On”

şeklinde değiştirip dosyayı kaydediyoruz.

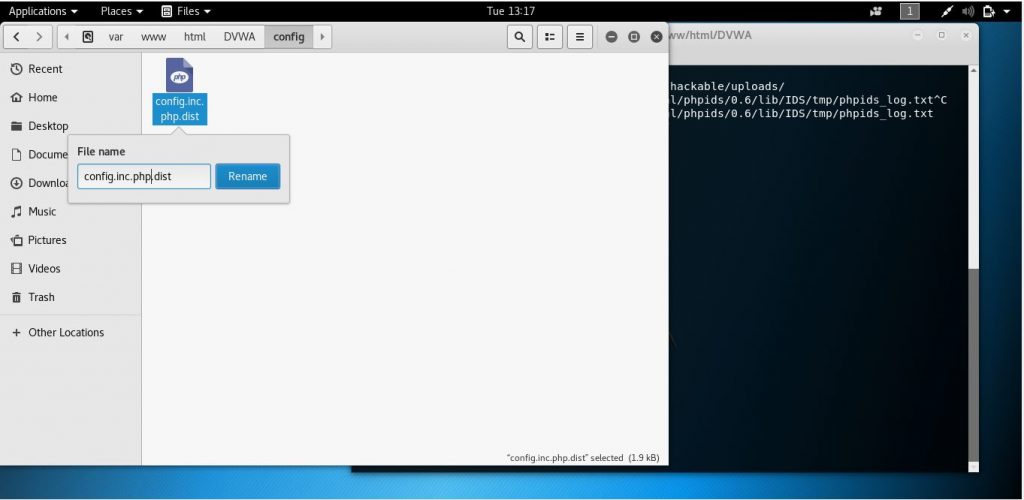

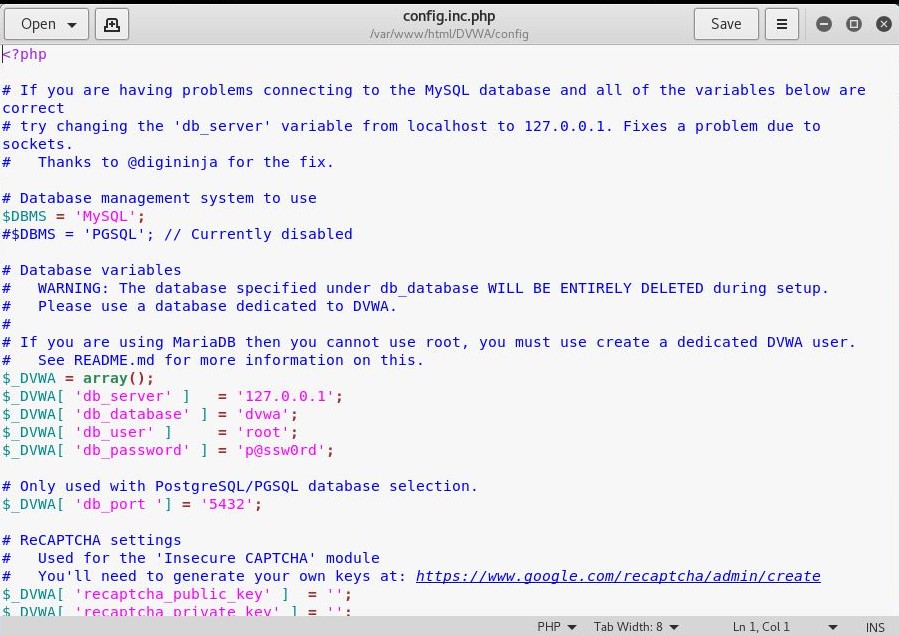

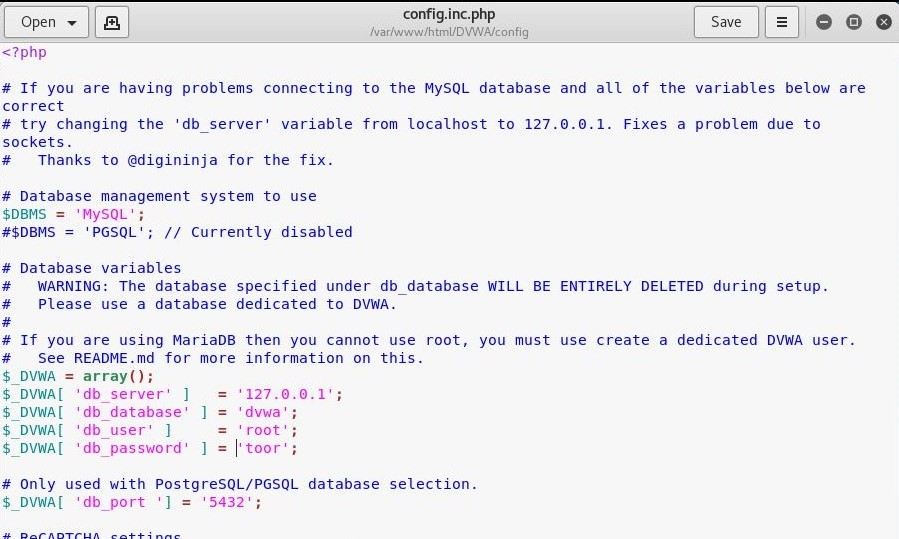

Places menüsünden Computer sekmesi tıklanarak “var/www/html/DVWA/config” klasöründeki config.inc.php.dist dosyasını sağ tuş rename ile” config.inc.php” şeklinde değiştiriyoruz.

config.inc.php dosyasını açıp

$_DVWA[ ‘recaptcha_public_key’ ] = ”;

$_DVWA[ ‘recaptcha_private_key’ ] = ”;

değişkenlerinin için dolduracaz

https://www.google.com/recaptcha/admin/create adresinden recaptcha_public_key ve recaptcha_private_key değerlerini oluşturup confis.inc.php dosyasına kaydedip kapatıyoruz.

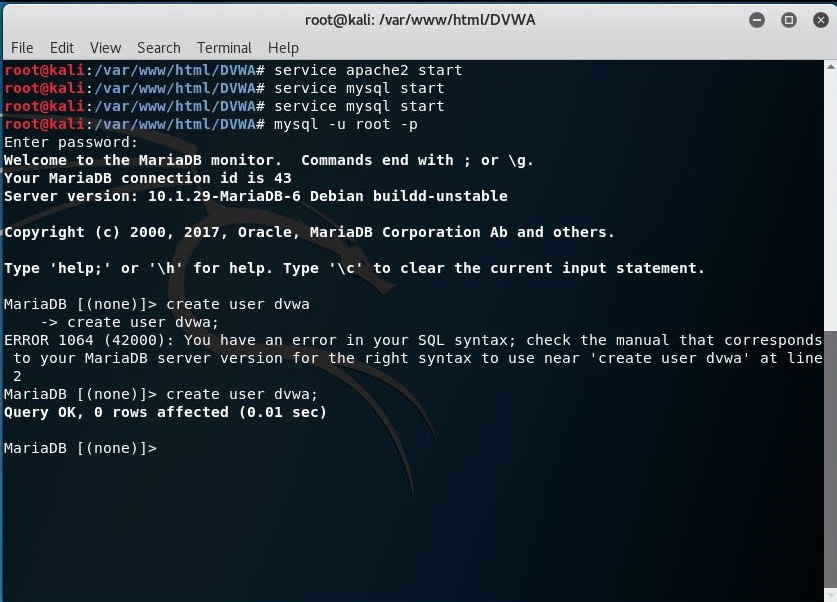

“service apache2 start”

“service mysql start”

komutlarını terminale girerek apache2 sve mysql i çalıştırıyoruz

“mysql -u root -p” ile “root”

kullanıcı adı ile mysql’e giriş yapıyoruz bizden şifre isteyecek “toor” gireceğiz.

şifreyi yazıpnca MariaDB açılıyor.

“create user dvwa”

komutunu yazarak MariaDB’de dvwa kullanıcısnı oluşturuyoruz.

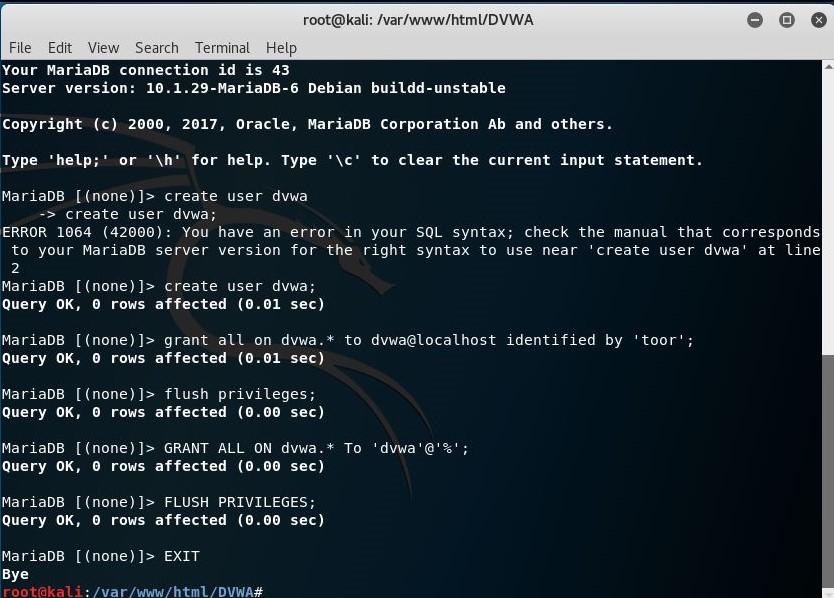

“grant all on dvwa.* to dvwa@localhost identified by ‘toor’;”

“flush privileges;”

“GRANT ALL ON dvwa.* To ‘dvwa’@’%’;”

“FLUSH PRIVILEGES;”

komutları ile oluşturduğumuz kullanıcıya tüm yetkileri veriyoruz

“EXIT “

komutu ile MariaDB den çıkış yapıyoruz.

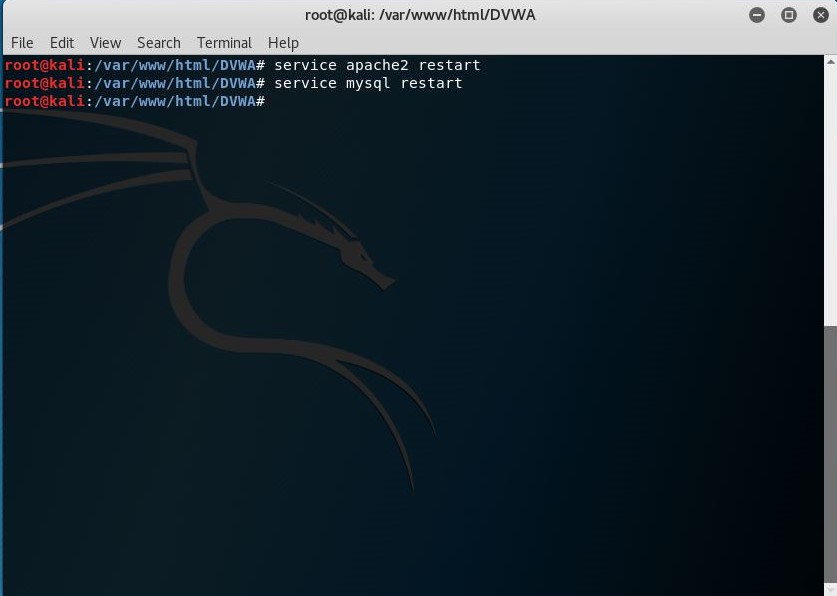

“service apache2 restart”

“service mysql restart”

komutları ile apache ve mysql’i yeniden başlatıyoruz.

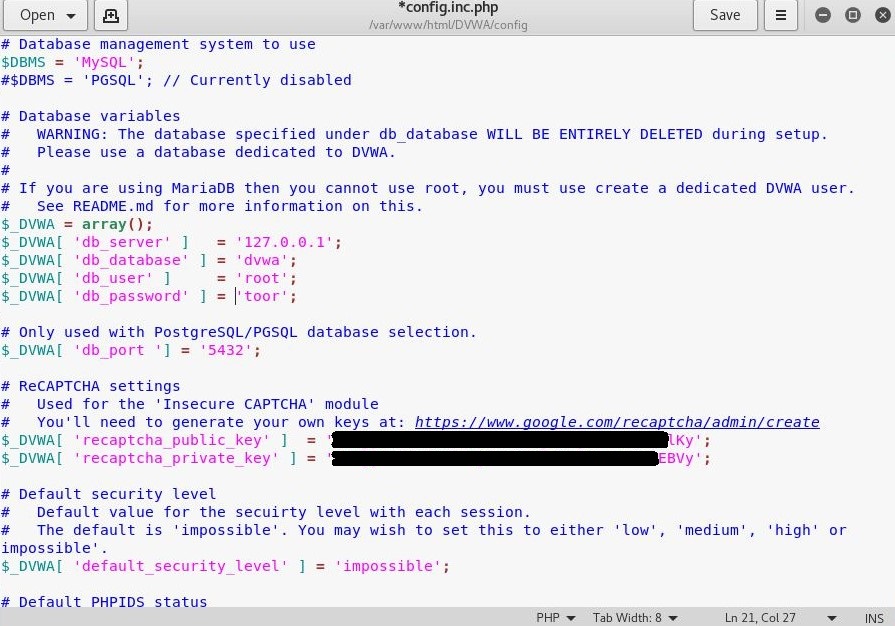

php.inc.config dosyası açılır kullanıcı adı “root” yerine “dvwa” ile değiştireceğiz.

$_DVWA[ ‘db_database’ ] = ‘dvwa’;

$_DVWA[ ‘db_user’ ] = ‘dvwa’;

$_DVWA[ ‘db_password’ ] = ‘toor’;

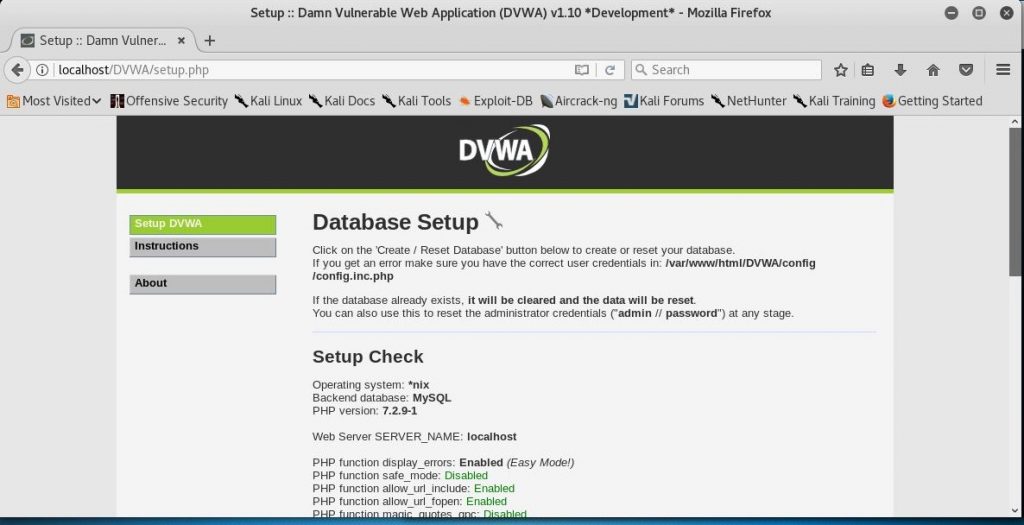

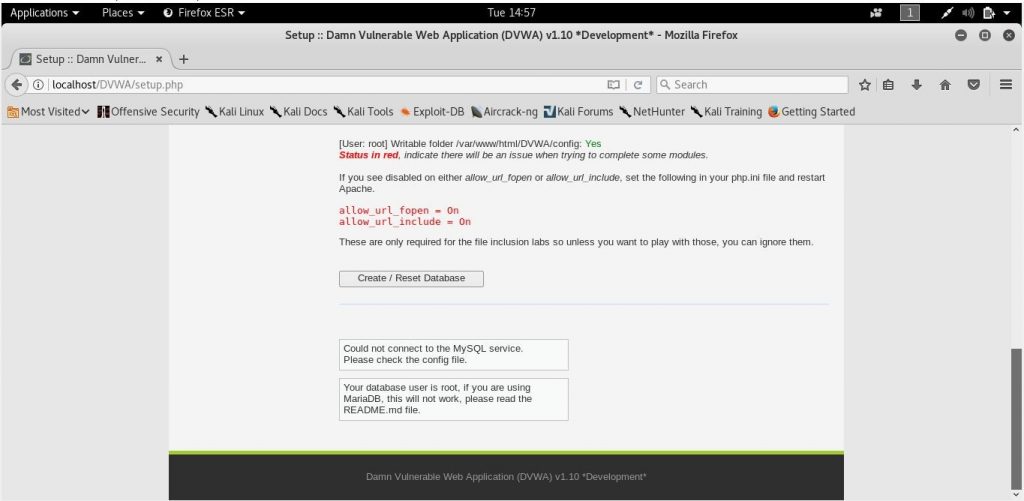

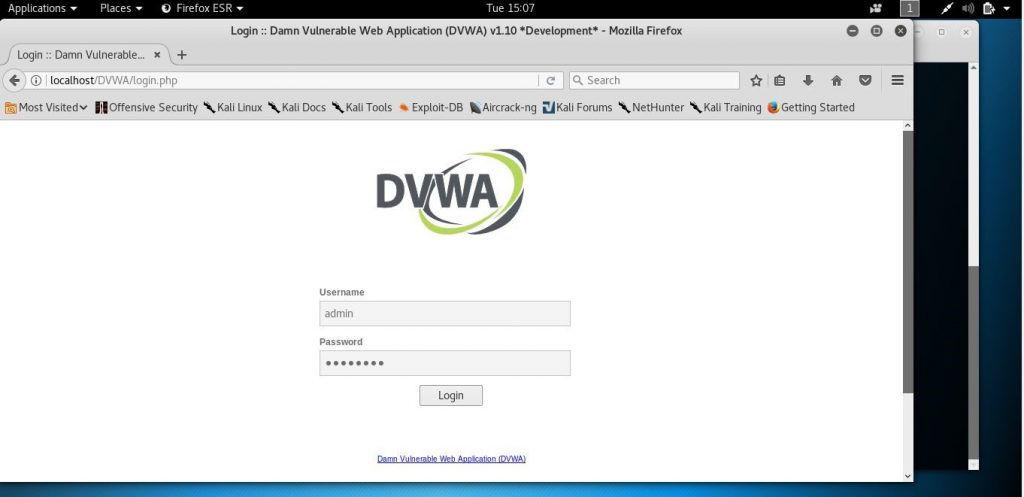

web browser’da localhost/DVWA/setup.php adresine giriyoruz

create/reset database butonuna tıklıyoruz.

http://localhost/DVWA/index.php adresinden OWASP TOP 10 güvenlik açıkları için kullancağımz DVWA Lab. ortamına giriş yapıyoruz.

username is: admin

password is:password

Son yorumlar